Assalamualaikum Wr. Wb

Kali ini mari kita melakukan konfigurasi yang lebih daripada konfigurasi yang kemarin mengenai Konfigurasi ACL Standart. Yaitu Konfigurasu ACL Extended, Untuk lebih jelasnya baca artikel ini sampai akhir.

A. Pengertian

Access Control List Extended adalah satu set fitur keamanan canggih untuk paspor elektronik yang melindungi dan membatasi akses ke data pribadi sensitif yang terdapat dalam chip RFID. Berbeda dengan data pribadi umum (seperti foto itu pembawa, nama, tanggal lahir, dll) yang dapat dilindungi oleh mekanisme dasar, data yang lebih sensitif (seperti sidik jari atau gambar iris) harus dilindungi lebih lanjut untuk mencegah akses yang tidak sah dan skimming. Sebuah chip dilindungi oleh EAC akan memungkinkan bahwa data sensitif ini dibaca (melalui saluran terenkripsi) hanya dengan sistem inspeksi paspor resmi. [1] [2]

EAC diperkenalkan oleh ICAO. [3] [4] sebagai fitur keamanan opsional (tambahan untuk Basic Access Control) untuk membatasi akses ke data biometrik sensitif dalam MRTD elektronik. Sebuah ide umum diberikan: chip harus berisi kunci chip-individu, harus memiliki kemampuan pengolahan dan manajemen kunci tambahan akan diperlukan. Namun, ICAO daun solusi yang sebenarnya terbuka untuk Amerika pelaksana.

Ada beberapa implementasi yang diusulkan yang berbeda dari mekanisme, yang semuanya harus mempertahankan kompatibilitas ke belakang dengan warisan Basic Access Control (BAC), yang wajib di semua negara Uni Eropa. Komisi Eropa dijelaskan bahwa teknologi tersebut akan digunakan untuk melindungi sidik jari di negara-negara anggota 'e-paspor. Batas waktu bagi negara-negara anggota untuk mulai mengeluarkan e-paspor sidik jari-enabled ditetapkan menjadi 28 Juni 2009. Spesifikasi dipilih untuk Uni Eropa e-paspor disiapkan oleh Kantor Federal Jerman untuk Keamanan Informasi (BSI) dalam laporan teknis mereka TR-03110 . [5] Beberapa negara lain menerapkan EAC mereka sendiri.

B. Latar Belakang

Bahaya apabila memiliki jaringan yang hanya terkoneksi ke semua host yang ada tanpa di management sehingga antara user dengan server tidak ada batasan akses. Hal itu sangatlah membahayakan server tersebut karena bisa saja data-data yang penting dan personal diambil oleh user-user yang tidak bertanggung jawab. Maka dari itu router yang menghubungkan antar jaringan user dan server dikonfigurasi ACL supaya bisa memanagement akses dengan mudah.

C. Tujuan

Membatasi akses pada setiap host sesuai kebutuhan dan keperluan supaya tidak merugikan pihak lain.

D. Alat dan Bahan

- PC

- Software Cisco Packet Tracer

E. Langkah Kerja

1. Buat topologi seperti ini.

2. Kita konfigurasi IP adrress setiap router kita.

Router 0

Router>enableRouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router(config)#int fa 0/0Router(config-if)#ip add 192.168.1.1 255.255.255.0Router(config-if)#no shutdownRouter(config-if)#int fa 1/0Router(config-if)#ip add 10.10.10.2 255.255.255.0Router(config-if)#no shutdownRouter(config-if)#int lo 1Router(config-if)#ip add 172.16.1.1 255.255.255.0Router(config-if)#int lo 2Router(config-if)#ip add 172.16.2.2 255.255.255.0Router(config-if)#exitRouter(config)#do write

Router 1

Router>enableRouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router(config)#int fa 0/0Router(config-if)#ip add 10.10.10.1 255.255.255.0Router(config-if)#no shutdownRouter(config-if)#int fa 1/0Router(config-if)#ip add 20.20.20.1 255.255.255.0Router(config-if)#no shutdownRouter(config-if)#exit

Router 2

Router>enableRouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router(config)#int lo 3Router(config-if)#ip add 172.16.3.3 255.255.255.0Router(config-if)#int lo 4Router(config-if)#ip add 172.16.4.4 255.255.255.0Router(config-if)#int fa 0/0Router(config-if)#ip add 192.168.2.1 255.255.255.0Router(config-if)#no shutdownRouter(config-if)#int fa 1/0Router(config-if)#ip add 20.20.20.2 255.255.255.0Router(config-if)#no shutdownRouter(config-if)#exitRouter(config)#do write

3. Kemudian kita lakukan routing di setiap routernya.

Router 0

Router(config)#router ospf 10Router(config-router)#network 192.168.1.0 0.0.0.255 area 0Router(config-router)#network 172.16.1.0 0.0.0.255 area 0Router(config-router)#network 172.16.2.0 0.0.0.255 area 0Router(config-router)#network 10.10.10.0 0.0.0.255 area 0Router(config-router)#exRouter(config)#do write

Router 1

Router(config)#router ospf 10Router(config-router)#network 10.10.10.0 0.0.0.255 area 0Router(config-router)#network 20.20.20.0 0.0.0.255 area 0Router(config-router)#exitRouter(config)#do write

Router 2

Router(config)#router ospf 10Router(config-router)#network 172.16.3.0 0.0.0.255 area 0Router(config-router)#network 172.16.4.0 0.0.0.255 area 0Router(config-router)#network 20.20.20.0 0.0.0.255 area 0Router(config-router)#network 192.168.2.0 0.0.0.255 area 0Router(config-router)#exitRouter(config)#do write

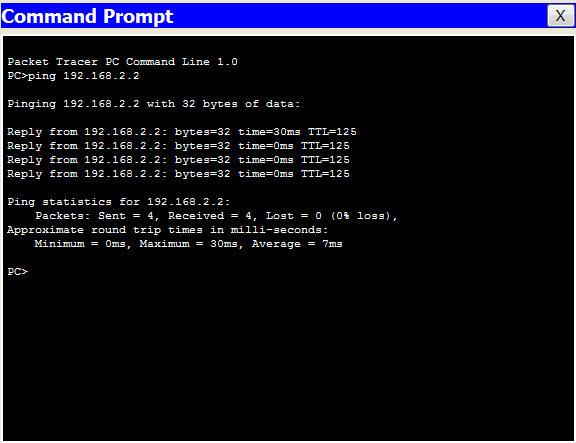

sebelum melakukan konfigurasi ACL nya, lebih baik kita cek dulu jaringan kita yang sudah kita routing. Yaitu dengan cara ping dari PC 1 ke 2 atau sebaliknya. Jiak berhasil maka bisa dilanjut ke konfigurasi ACL nya dan jika gagal maka teliti lagi konfigurasi routing dan interfacenya.

4. Kita konfigurasi ACL Extendednya pada router 2.

Router>enableRouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router(config)#access-list 100 permit tcp host 192.168.2.2 host 10.10.10.1 eq 22Router(config)#access-list 100 permit tcp any any eq 80Router(config)#interface fa1/0Router(config-if)#ip access-group 100 outRouter(config-if)#do write

5. Setelah itu kita lakukan pengetesan dengan mengirim pesan ping dari PC 2 ke PC 1. Jika sudah tidak terhubung maka konfigurasi kita berhasil

F. Referensi

https://en.wikipedia.org/wiki/Extended_Access_Control

Materi Training CCNA Nixtrain Ardes Setiawan

G. Hasil yang di dapat

PC yan kita beri hak akses ssh bisa masuk ke tujuan yang telah kita tentukan dan ip yang lain hanya bisa mengakses web server yang ada.

H. Kesimpulan

ACL extended sebenarnya tidak jauh beda dengan ACL Standar hanya yang extented adalah yang terbaru dan sering digunakan. ACL extended membuat sebuah peta jalur yang di ijinkan atau jalur yang di blok oleh router yang telah dikonfihurasi

Wassalamualaikum Wr. Wb

EmoticonEmoticon